Text: Michael Moorstedt

1. MANIPULATION

Seit Kurzem werde ich von einem Auto verfolgt. Es ist ein Viertürer, ausländischer Hersteller, silbergrau, abgedunkelte Scheiben. Modell: obere Mittelklasse. Immer sehe ich es nur aus den Augenwinkeln. Meistens dann, wenn ich am wenigsten damit rechne. Beim Einkaufen, beim Abhängen mit Freunden oder wenn ich einen Film anschaue.

Das Auto erscheint zum Glück nur als Onlinebanneranzeige, die hartnäckig auf jeder zweiten von mir besuchten Website auftaucht, egal ob auf Fußballseiten oder im Vaterforum. Irgendein Werbeprogramm, das auf irgendeinem Server irgendwo auf der Welt existiert, ist der Meinung, dass ich dringend einen Jaguar brauche. Keine Ahnung, wie es darauf kommt, aber für das Programm wird das schon seine Richtigkeit haben. Sicher ist nur, dass die Spuren, die ich jeden Tag im Netz hinterlasse, diese Reaktion angestoßen haben. Denn auch wenn mich keine Agenten in britischen Limousinen verfolgen wir werden alle beobachtet!

Hier ist alles, was Facebook glaubt, über mich zu wissen: Ich wohne in München, bin Fan des FC Bayern, interessiere mich für Soziologie, mein primäres Betriebssystem ist Windows 8, ich besitze sowohl ein Samsung-Smartphone Galaxy S6 als auch ein Tablet. Stimmt so weit alles. Nur beim Stichwort »New Yorker« hat Facebook meine Vorliebe für das US-Magazin mit der Billigmodekette verwechselt (den Wissensstand des sozialen Netzwerks für das eigene Nutzerkonto kann man übrigens ganz leicht unter facebook.com/ads/preferences/edit/ herausfinden und so das Selbstbild mit dem Fremdbild abgleichen).

»Wer nicht paranoid ist, der ist verrückt«

Immer öfter fühle ich mich im Netz beobachtet (und das liegt nicht daran, dass die Webcam, die in meinen Computer integriert ist, von einem Hacker kontrolliert wird obwohl das technisch möglich ist). Warum zum Beispiel sortiert Googles soziales Netzwerk Google+ meine Freundin, die die Mutter meines Kindes ist, in der Kategorie »Familie« ein, obwohl sie einen anderen Nachnamen trägt und ich Google nie über unsere Beziehung informiert habe? Warum fragt mich Facebook, ob meine Telefonnummer tatsächlich 0177 und so weiter sei obwohl ich diese Zahlenkombination mit gutem Grund nicht angegeben habe? Und warum werden mir immer wieder Menschen als »Freunde« vorgeschlagen, die ich zwar mal auf Google gesucht habe, mit denen ich aber noch nie selbst in Kontakt stand?

Jeder, der öfter im Netz unterwegs ist, kennt diese Momente, in denen man plötzlich das Gefühl hat, dass jemand hinter einem steht und mitschreibt. »Wer nicht paranoid ist, der ist verrückt«, titelte unlängst das Magazin »The Atlantic«. Ist das wirklich so? Und wenn ja: Warum tun wir nichts dagegen?

»Möchtest du Antworten, ohne fragen zu müssen?«, lockt mich der digitale Assistent meines Handys. »Du hast mehr Freunde auf Facebook, als du denkst«, schreibt mir Facebook. Früher klangen diese Slogans vielversprechend, heute klingen sie übergriffig. Vielleicht sollten wir unsere Smartphones, Rechner und die unzähligen anderen Geräte, die uns per WLAN-Modul mit dem Netz verknüpfen, nicht länger als magische, glitzernde Gadgets sehen, sondern als das, was sie auch sind: unberechenbare Agenten, voll mit Programmen, die man nicht selbst installiert hat, die Dinge tun, denen man nicht zugestimmt hat, um Unternehmen zu nutzen, von denen man noch nie gehört hat, im besten Fall ineffizient und im schlimmsten Fall aktiv bösartig. Mal geht es nur um eine Autowerbung. Aber immer wieder kommt es vor, dass die Datenbanken von Unternehmen gehackt werden und all die Informationen auf einmal öffentlich sind.

Ein Ungleichgewicht der Kräfte

Im Internet herrscht ein Ungleichgewicht der Kräfte. Die IT-Konzerne wissen immer mehr über uns, während wir ihre Technik gleichzeitig immer weniger verstehen. Anhand unseres Nutzerprofils empfehlen komplexe Algorithmen, was wir kaufen (Amazon), welche Richtung wir einschlagen (Google Maps), mit wem wir Sex haben (Tinder) und wie wir unsere Langeweile bekämpfen (Netflix). Dass wir dadurch auf Grundrechte wie etwa das Postgeheimnis verzichten, scheint uns nicht zu stören.

Der Skandal um den Ex-NSA-Agenten Edward Snowden, der 2013 enthüllt hatte, wie die Geheimdienste die digitale Kommunikation der Menschen weltweit ausspionieren und dabei eng mit den IT-Konzernen zusammenarbeiten, hat kaum dazu beigetragen, dass die Nutzer ihr Verhalten geändert hätten. Das hat eine Studie des Massachusetts Institute for Technology herausgefunden. Wir suchen im Netz weiterhin nach Expartnern, nach Pornos und der Ursache für diesen komischen Juckreiz, der uns seit Kurzem plagt. Alles Themen, die eigentlich viel zu intim sind, als dass man sie in irgendeiner Datenbank gespeichert wissen möchte. Aber diese Tatsache wird verdrängt. Wir sind so sehr auf sofortige Befriedigung unserer Informationsbedürfnisse trainiert, dass unsere Bedenken aus dem Fokus geraten sind. Doch irgendwo werden all diese Datenschnipsel von irgendeinem Programm zu einem treffsicheren Bildnis unserer selbst zusammengefügt: unserem Datendoppelgänger.

Überwachung ist normal geworden

»Wer auch immer das neue Überwachungszeitalter erdacht hat, hat aus den Fehlern von ›1984‹ gelernt«, schreibt der amerikanische Jurist Bernard E. Harcourt in seinem gerade erschienenen Buch »Exposed. Desire and Disobedience in the Digital Age«. Und weiter: »Denn sämtliches Handeln des Großen Bruders in Orwells Roman war darauf ausgerichtet, Leidenschaft und Verlangen zu zerstören.« Heute wird uns kaum etwas verboten. Im Gegenteil. Die Internetunternehmen tun alles dafür, dass wir unsere Leidenschaft ausleben können und die Smartphones gar nicht mehr aus der Hand legen. Unser eigenes Verhalten produziert die Bedingungen für die Kontrolle. Das ist das Aberwitzige an der Diskussion um den Datenschutz: Wir machen mit. Wir verschachern unsere Privatsphäre für Facebook-Likes und dafür, noch genauere Suchergebnisse zu erhalten. Weil wir faul sind.

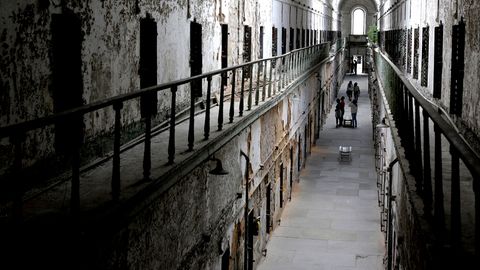

Permanent beobachtet zu werden, schreibt Bernard Harcourt, sei auch nur eine Form von Gefangenschaft. Wenn man sich einmal bewusst macht, dass die Apple Watch sowohl über Aufenthaltsort als auch Pulsschlag ihres Trägers Daten sammelt, dann wirkt die Uhr auf einmal nicht mehr wie ein attraktives Stück Technik, sondern wie eine elektronische Fußfessel für Knastfreigänger. Der Begriff »Überwachungsstaat« beschreibt die realen Machtverhältnisse nur unzulänglich. »Tentakel-Oligarchie« nennt Harcourt die Vermischung aus privatwirtschaftlicher und staatlicher Überwachung, die zum Standard geworden ist. Denn die Internetunternehmen liefern die Daten ja mehr oder weniger freiwillig an die Geheimdienste wie NSA oder BND. Der Unterschied ist nur, dass die einen uns nur was verkaufen wollen, die Geheimdienste uns aber im schlimmsten Fall verhaften.

2. INVESTIGATION

Fährt man auf der B2 von Augsburg in Richtung Norden, taucht zwischen den Möbelhäusern, Reifenhändlern und Fast-Food-Restaurants schon bald eine ganz andere Sehenswürdigkeit auf: Hinter einem kleinen Wäldchen ragen riesige Antennen hervor. Mehrere Dutzend sind es, kreisrund angeordnet, mit einem Durchmesser von etwa 300 Metern. Hier, in der kleinen Gemeinde Gablingen, betreibt der BND eine Abhöranlage mit dem Codenamen »Drehpunkt«. Erst seit Kurzem weiß man, dass hier Unmassen von Internetdaten erfasst werden.

Auf der einen Seite der Anlage verfallen alte Baracken, die noch aus der Zeit nach dem Zweiten Weltkrieg stammen, als die US-Armee hier einen Stützpunkt betrieb. Risse durchziehen den Asphalt. Der Stacheldraht am Zaun rostet vor sich hin. Ein verlassenes Pförtnerhäuschen steht an der Einfahrt. Doch die Trostlosigkeit täuscht. Jeden Tag, hat kürzlich der NSA-Untersuchungsausschuss des Deutschen Bundestags herausgefunden, werden in der schwäbischen Provinz Hunderte Millionen sogenannter Metadatenpakete gesammelt. Der Bundesnachrichtendienst, der die Anlage betreibt, speichert zwar nicht den Inhalt der abgefangenen E-Mails und SMS. Aber doch: wer, wann, wo, mit wem, wie lange. In einem Experiment haben Wissenschaftler der Universität Stanford vor Kurzem untersucht, wie viel man mithilfe solcher Verbindungsdaten über einen Menschen in Erfahrung bringen kann. Mit der richtigen Analysesoftware, fanden sie heraus, geben Metadaten Hinweise über Affären, Drogenkonsum und Geschlechtskrankheiten.

Widerworte sind nicht erlaubt

Zwar hätte ich mir gerne vom BND erklären lassen, was genau er so treibt, aber der Geheimdienst ist nicht dafür bekannt, Fragen zu beantworten. Deshalb habe ich leider keinen Termin. Ich mache ein paar Fotos (und muss mich beherrschen, die Bilder nicht sofort auf Facebook zu teilen). Plötzlich beginnt hinter mir eine unscheinbare Gegensprechanlage zu piepsen. Es meldet sich eine Stimme mit kräftigem bayerischem Akzent: »Sofort Schluss damit!« Widerworte sind nicht erlaubt. »Es gibt hier nichts zu diskutieren«, herrscht mich die Stimme an, als ich sie darauf hinweise, dass ich auf einer öffentlichen Straße stehe.

Für die Erkenntnis, dass in ihrer Nachbarschaft abgehört wird, brauchen die Menschen hier freilich keinen Untersuchungsausschuss. Hört man sich um in Gablingen, wird einem gesagt, dass hier schon immer »der Ami spioniert hat«. Der frühere NSA-Chef Keith Alexander hat mal in der Anlage gedient. »Elefantenkäfig« oder auch »das große Ohr« nennen sie die Antennen im Ort und es ranken sich zahlreiche Gerüchte um die Anlage. Etwa, dass hinter der unscheinbaren Fassade ein riesiger Untergrundkomplex steckt, der zwölf Stockwerke in den Boden reicht. Sicher ist: Nicht weit vom BND-Gelände entfernt verläuft unter einem Acker ein sogenanntes Backbonekabel wenn man so will, eine der Hauptschlagadern des Internets , durch das Informationen übermittelt werden, die für Spione interessant sind.

Kurz bevor ich abfahre, fällt mir ein Auto auf, das inzwischen hinter mir geparkt hat. Die Fahrerin scheint sich mein Kennzeichen zu notieren. Auf dem Weg nach Hause schaue ich öfter als sonst in den Rückspiegel. Werde ich diesmal wirklich verfolgt? Von einem echten Auto? Noch beängstigender finde ich allerdings, dass die Datensammelei ja nicht nur im Geheimen stattfindet, sondern ganz offensichtlich in unseren Alltag integriert ist. Der Geheimdienst hat es gar nicht nötig, sich zu verstecken. Er ist halt einfach immer da. In Gablingen und auch im Internet selbst.

3. KAPITULATION

Um herauszufinden, wie ich mich gegen die Übergriffe der Unternehmen, Geheimdienste und Hacker schützen kann, fliege ich nach Amsterdam. Einmal im Jahr trifft sich hier die internationale Hacker-Elite zur »Black Hat«-Konferenz. »Black Hat«, das ist im Szenejargon die Umschreibung für die ganz harten Jungs. Die Typen, die Daten klauen, zerstören oder modifizieren, die Computer kapern und nur gegen Lösegeld wieder freigeben.

Enttäuscht stelle ich zunächst fest, dass sich die Hacker nicht in einer konspirativen Wohnung treffen, sondern im Amsterdamer Messezentrum, direkt neben der Autobahn. An der Fassade sind schon die nächsten Events angekündigt: »Schwanensee« und »Disney on Ice«. Im Inneren: schicke Hostessen, lila-beige gemusterte Teppiche. Anonymous-Masken sehe ich nicht.

Die Enttäuschung legt sich schnell. Nach gerade mal zwei Stunden habe ich erfahren, wie Hacker mit einer Cyberattacke Öl- und Gasraffinerien zur Explosion bringen können. In einem holzvertäfelten Raum hat jemand berichtet, wie er Apples neues Betriebssystem El Capitan geknackt hat (die Software ist zwei Monate auf dem Markt). Der momentan heißeste Scheiß? Viren und Trojaner über JPG-Dateien verteilen, einfach so, ohne Herunterladen, nur im Vorbeisurfen. Jedes süße Katzenbild, das man sich anschaut, könnte also den Computer infizieren. »Exploit with style«, nennt das der Redner und führt seine Technik vor. Nach ein bisschen Tastaturgeklacker hat er den Beispielcomputer gehackt. »Owned«, heißt das im Jargon. Das System gehört jetzt ihm, er kann damit machen, was er will. Großer Applaus.

»Let’s get paranoid«

Hacker sind moderne Superhelden. Menschen mit übernatürlichen Kräften (wenn sie WLAN und das richtige Programm haben). Geübte Redner sind die Hacker aber nicht. Sie stottern, schweifen ab und ziehen lautstark ihren Rotz hoch. Die Message ist trotzdem leicht zu verstehen. Sie lautet: Lasst alle Hoffnung fahren. Passwortmanager, so wie sie etwa Edward Snowden für mehr Sicherheit im Netz empfiehlt? Schon geknackt. Halbwegs neue Autos? Ein einziges rollendes Sicherheitsrisiko. Lautsprecher, Lampen und andere vernetzte Haushaltsgegenstände, von denen die Werbung behauptet, dass wir sie brauchen, weil sie unser Leben einfacher machen? Lächerlich unsicher.

Meine Paranoia erreicht ein neues Niveau. Ich finde es auch nicht beruhigend, dass die Hacker in Amsterdam ja eigentlich die »Guten« sind, die Schwachstellen aufdecken und daran arbeiten, die Systeme sicherer zu machen. Für die Hacker sind Sicherheitslöcher und Softwarebugs nicht bedrohlich, sondern »awesome«. Sie reden mit einer ähnlichen Begeisterung darüber, wie Gerichtsmediziner über den perfekten Mord dozieren.

»Let’s get paranoid«, rufen Alberto und Martin. Sie haben ihrem Publikum gerade gezeigt, wie man ein weiteres vermeintlich sicheres System knackt, dessen Namen ich gleich schon wieder vergessen habe. Alberto und Martin tragen beide einen Alufolienhut, das international anerkannte Erkennungssymbol von Verschwörungstheoretikern und solchen, die es noch werden wollen. Kleiner Hackerspaß, der Hut, aber auch eine offensichtliche Warnung.

Ich bin so verwundbar

Mittagessen. Als Nachtisch gibt es Panna Cotta in kleinen Schälchen. Ich lerne Wim kennen. Er ist knapp zwei Meter groß und beinahe halb so breit, trägt Vollbart, eine Brille mit dickem Rand und auf dem Kopf ein Vogelnest aus sorgsam drapierten Locken. Emo-Schreibschrift-Tattoos zieren die Innenseiten seiner Unterarme. Wim ist ein Hacker-Hipster. Und außerdem »Strategic Manager Services EMEA« bei einem renommierten IT-Sicherheitsunternehmen. Er sieht eine düstere Zukunft: »Es wird immer mehr und mehr vernetzt, ohne dass sich jemand Gedanken über die Sicherheit macht.« Smartphones, sagt Wim, sind Gebrauchsgegenstände geworden. »Die Hersteller gehen davon aus, dass man sein Modell spätestens nach einem Jahr austauscht. Sie haben gar keinen Grund für Sicherheitsupdates.« Will sagen: Die Misere wird von Herstellern und Kunden fahrlässig in Kauf genommen.

Die Profis nutzen Einwegtelefone und lassen ihre privaten Computer zu Hause. Zu groß die Gefahr, selbst gehackt zu werden. Mit meinem Android-Handy komme ich mir hier so schutzlos vor wie nie. Auf meinem Telefon befinden sich, ohne Anspruch auf Vollständigkeit: mehrere Zehntausend E-Mails, mein Flugticket, die Online-Banking-App, sämtliche Fotos meiner Tochter. All meine Hoffnungen, Wünsche und Träume, komprimiert auf 132 Gramm Glas, Stahl und Silizium. Ich bin so verwundbar.

Als ich am Abend ins Bett meines Hotelzimmers falle, beschwere ich mich erstmals seit Langem nicht, dass es kein WLAN gibt. Im Fernseher läuft der Musikantenstadl. Die Menschen auf dem Bildschirm lachen und singen, das 20. Jahrhundert, das in der ARD noch ein bisschen weiterexistieren darf. Dieses analoge, unvernetzte Leben erscheint plötzlich erstrebenswert.

4. REVOLUTION

Ich hatte am Ende dieses Texts eigentlich beschreiben wollen, was man gegen das Paranoia-Gefühl tun kann. Welche Apps und Techniken man nutzen soll, um der Überwachung zu entgehen. Aber damit kann ich nicht dienen. Was sollen wir tun? Wieder Faltkarten benutzen statt Google Maps? Alle Einkäufe bar bezahlen? In echten Geschäften? Oder darauf hoffen, dass die Piratenpartei, der Bundestag oder die UNO ein Gesetz macht, das dieses weltumspannende Problem löst? Lächerlich.

Die Lage ist hoffnungslos. Auch eine Erkenntnis. Ich kenne fast niemanden, der seinen Job auch ohne das Internet ausüben könnte. Das Netz ist allgegenwärtig, es hat sich in unseren Alltag eingeschlichen. Ausloggen ist keine Alternative. Gleichzeitig sind sämtliche Versuche, ein besseres Internet zu schaffen, verpufft. Es gibt soziale Netzwerke, die auf Werbung verzichten. Es gibt Suchmaschinen, die alle Daten anonymisieren. Aber kein Mensch nutzt sie. »Je mehr man der Welt über sich selbst mitteilt, desto mehr kann die Welt zurückgeben, was man will«, sagt der Ex-Facebook-Manager Sam Lessin. Ein anmaßender Satz, der stimmt: Wenn ich es nicht mit meinen Daten speise, funktioniert das Internet nicht so, wie ich will. Der Preis, den ich für ein Leben ohne Überwachung bezahlen müsste, ist also zu hoch. Und wenn ich ganz ehrlich bin, finde ich die silbergraue Jaguar-Limousine, die mich durchs Netz begleitet, wirklich sehr schön.

Dieser Text ist in der Ausgabe 02/16 von NEON erschienen. Hier können Einzelhefte nachbestellt werden. NEON gibt es auch als eMagazine für iOS & Android. Auf Blendle könnt ihr die Artikel außerdem einzeln kaufen.